Plusieurs pays européens, dont la France, ainsi que les États-Unis et le Canada ont récemment été touchés par une vague d’attaques exploitant une faille informatique baptisée VMware ESXi. Cette vulnérabilité avait toutefois été identifiée en février 2021 par l’éditeur et celui-ci avait mis disposition de ses clients un « patch » de sécurité.

Dans un contexte où la plupart des organisations actuellement touchées s’affairent afin d’installer la mise à jour de sécurité, John Fokker, chef des renseignements sur la menace du centre de recherches de l’entreprise de cybersécurité de Trellix – leader dans le domaine de la cybersécurité – rappelle que :

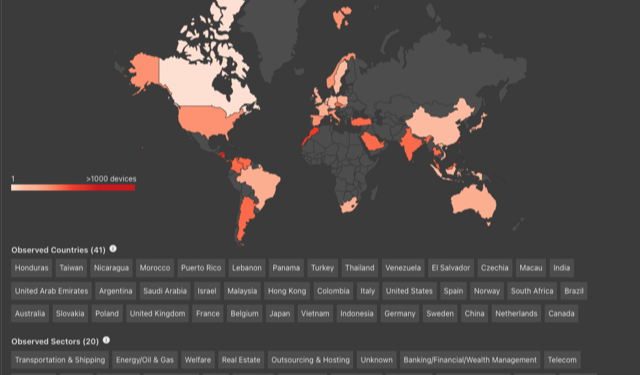

« La vulnérabilité du serveur VMWare ESXi est exploitée par les acteurs de la menace depuis des années et ce n’était qu’une question de temps avant qu’une attaque majeure ne fasse surface. Comme le montre notre dernier rapport Trellix Insights portant sur les principales campagnes que les acteurs de la menace utilisent pour cibler les secteurs d’activité et les organisations, le phénomène est de nature mondial et touche toutes les industries. On peut faire l’hypothèse que les organisations n’ont pas appliqué le correctif rendu public l’an dernier en plus d’ignorer qu’elles utilisaient un système vulnérable qui les laissait exposées aux attaques.

Bien que les centres d’alerte et de réaction aux attaques informatiques aient diffusé de l’information à destination des entreprises ou des administrations les invitant à mettre en œuvre sans tarder leur plan de correction, cette attaque souligne l’importance d’une correction rapide, d’une bonne gestion des actifs et de la visibilité sur la surface d’attaque externe, quel que soit le secteur. Toute organisation qui opère avec un système vulnérable et qui est exposée à Internet doit supposer que ses machines sont compromises et agir en conséquence. Pour ceux qui s’en sortent indemnes cette fois-ci, ils auraient tort de penser que d’autres acteurs de la menace n’essayeront pas d’exploiter cette même vulnérabilité pour s’implanter à l’avenir. »

Source : https://www.undernews.fr/alertes-securite/faille-vmware-esxi-commentaire-de-trellix.html